Nincs olyan dolog, mint a tökéletes biztonság. Ha elegendő tudás, erőforrás és idő áll rendelkezésre, bármilyen rendszer veszélybe kerülhet. A legjobb, amit megtehetsz, hogy a lehető legnehezebbé tegye a támadókat. Ez azt mondta, hogy vannak olyan lépések, amelyeket megtehetsz a hálózat megszilárdítása érdekében a támadások túlnyomó többsége ellen.

Azok az alapértelmezett konfigurációk, amelyeket úgy hívok, mint a fogyasztói minőségű útválasztók, meglehetősen alapvető biztonságot nyújtanak. Hogy őszinte legyek, nem vesz sokba őket. Amikor új útválasztót telepítek (vagy egy meglévőt visszaállítom), ritkán használom a „beállító varázslókat”. Megyek, és pontosan beállítom mindent, ahogy akarom. Hacsak nincs jó ok, általában nem hagyom alapértelmezésként.

Nem tudom megmondani a pontos beállításokat, amelyeket meg kell változtatnia. Minden router admin oldala különbözik; még ugyanazon gyártó útválasztója. Az adott útválasztótól függően előfordulhat, hogy olyan beállításokat nem módosíthat. E beállítások közül sokhoz be kell lépnie az admin oldal speciális konfigurációs szakaszába.

Tipp : Használhatja az RouterCheck Android alkalmazást az útválasztó biztonságának tesztelésére.

Az Asus RT-AC66U képernyőképeit is beillesztettem. Alapértelmezett állapotban van.

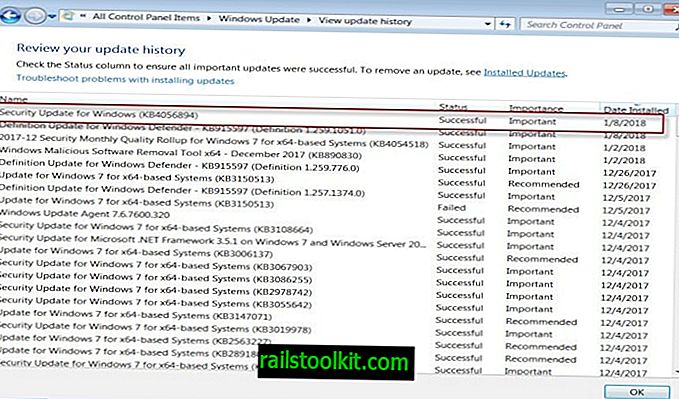

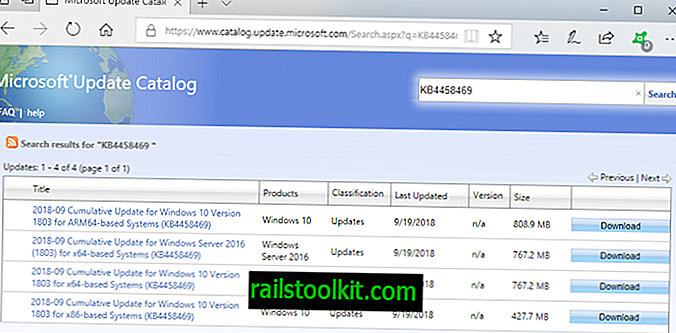

Frissítse a firmware-t. A legtöbb ember frissíti a firmware-t, amikor először telepíti az útválasztót, majd hagyja békén. A legújabb kutatások kimutatták, hogy a 25 legkeresettebb vezeték nélküli útválasztó modell 80% -ánál vannak biztonsági rések. Az érintett gyártók: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet és mások. A legtöbb gyártó frissített firmware-t bocsát ki, amikor a sérülékenységeket feltárják. Állítson be emlékeztetőt az Outlookban vagy bármilyen más használt e-mail rendszerben. Azt javaslom, hogy háromhavonta ellenőrizze a frissítéseket. Tudom, hogy ez úgy hangzik, mint egy lelkiismeretes, de a firmware-t csak a gyártó webhelyéről telepíthetem.

Ezenkívül tiltsa le a router azon képességét, hogy automatikusan ellenőrizze a frissítéseket. Nem vagyok rajongója annak, hogy otthon hagyom az eszközöket. Nem tudod ellenőrizni, hogy melyik időpontot küldik. Például, tudta, hogy több úgynevezett „intelligens TV” küld vissza információt a gyártójuknak? Minden csatornaváltáskor elküldik az összes nézési szokást. Ha csatlakoztat egy USB meghajtót a hálózatba, elküldi a meghajtón lévő összes fájlnév listáját. Ezeket az adatokat nem titkosítja, és akkor is elküldi, ha a menübeállítás NO értékre van állítva.

Távolítsa el a távoli adminisztrációt. Megértem, hogy néhány embernek képesnek kell lennie arra, hogy hálózatát távolról újrakonfigurálja. Ha engedélyeznie kell, legalább engedélyeznie kell a https-hozzáférést, és meg kell változtatnia az alapértelmezett portot. Vegye figyelembe, hogy ez magában foglalja bármilyen „felhő” alapú kezelést, például a Linksys intelligens WiFi fiókját és az Asus „AiCloud” alkalmazást.

Használjon erős jelszót a router admin számára. Eleget mondott. Az útválasztók alapértelmezett jelszavai közismertek, és nem akarja, hogy bárki csak kipróbáljon egy alapértelmezett jelszót, és bekerüljön az útválasztóba.

A HTTPS engedélyezése az összes adminisztrációs kapcsolathoz. Ez alapértelmezés szerint le van tiltva sok útválasztón.

Korlátozza a bejövő forgalmat. Tudom, hogy ez józan ész, de néha az emberek nem értik bizonyos beállítások következményeit. Ha portos továbbítást kell használnia, légy nagyon szelektív. Ha lehetséges, használjon nem szabványos portot a konfigurálandó szolgáltatáshoz. Vannak még beállítások a névtelen internetes forgalom szűrésére (igen) és a ping válaszra (nem).

Használjon WPA2 titkosítást a WiFi-hez. Soha ne használja a WEP-t. Az interneten szabadon elérhető szoftverekkel néhány perc alatt megsérülhet. A WPA nem sokkal jobb.

Kapcsolja ki a WPS-t (WiFi védett beállítások) . Megértem a WPS használatának kényelmét, de rossz ötlet volt az indulás.

Korlátozza a kimenő forgalmat. Mint fentebb említettük, általában nem szeretem az otthoni telefonokat. Ha ilyen típusú készülékei vannak, fontolja meg az összes internetes forgalom blokkolását tőlük.

Tiltsa le a nem használt hálózati szolgáltatásokat, különösen az uPnP-t. Az uPnP szolgáltatás használata széles körben ismert biztonsági rést jelent. Egyéb szolgáltatások valószínűleg szükségtelenek: Telnet, FTP, SMB (Samba / fájlmegosztás), TFTP, IPv6

Ha kész, jelentkezzen ki az admin oldalról . Ha csak bezárja a weblapot kijelentkezés nélkül, akkor a hitelesített munkamenet nyitva marad az útválasztón.

Ellenőrizze a 32764-es port sebezhetőségét . Tudomásom szerint néhány, a Linksys (Cisco), a Netgear és a Diamond által gyártott útválasztót érint, de vannak mások. Megjelent egy újabb firmware, de előfordulhat, hogy a rendszer nem javítja ki teljesen.

Ellenőrizze útválasztóját a következő címen: //www.grc.com/x/portprobe=32764

Kapcsolja be a naplózást . Rendszeresen keressen gyanús tevékenységet a naplóiban. A legtöbb útválasztó képes a naplókat megadott időközönként e-mailben elküldeni neked. Ellenőrizze azt is, hogy az óra és az időzóna helyesen van-e beállítva, hogy a naplók pontosak legyenek.

Az igazán biztonságtudatos (vagy talán csak paranoiás) számára az alábbiakban további lépéseket kell fontolóra venni

Módosítsa az admin felhasználó nevét . Mindenki tudja, hogy az alapértelmezés általában az admin.

Állítson be egy „Vendég” hálózatot . Sok újabb útválasztó képes különálló vezeték nélküli vendéghálózatok létrehozására. Ellenőrizze, hogy csak az internethez fér-e hozzá, és ne a LAN-hoz (intranet). Természetesen ugyanazt a titkosítási módszert (WPA2-Personal) használja más jelszóval.

Ne csatlakoztasson USB-tárolót az útválasztóhoz . Ez automatikusan számos szolgáltatást engedélyez az útválasztón, és felteheti a meghajtó tartalmát az internetre.

Használjon alternatív DNS szolgáltatót . Valószínű, hogy az internetszolgáltató által megadott DNS-beállításokat használja. A DNS egyre inkább támadások célpontjává vált. Vannak DNS-szolgáltatók, akik további lépéseket tettek kiszolgálóik biztonságossá tétele érdekében. További bónuszként egy másik DNS-szolgáltató növelheti az internettel kapcsolatos teljesítményét.

Módosítsa az alapértelmezett IP-címtartományt a LAN (belső) hálózaton . Minden fogyasztói szintű router, amelyet láttam, vagy a 192.168.1.x, vagy a 192.168.0.x verziót használja, megkönnyítve az automata támadás szkriptelését.

Elérhető tartományok:

Bármely 10.xxx

Bármely 192.168.xx

172.16.xx – 172.31.xx

Módosítsa az útválasztó alapértelmezett LAN-címét . Ha valaki hozzáfér a LAN-hoz, akkor tudja, hogy a router IP-címe xxx1 vagy xxx254; ne tedd könnyűvé őket.

A DHCP letiltása vagy korlátozása . A DHCP kikapcsolása általában nem praktikus, hacsak nem nagyon statikus hálózati környezetben van. Inkább a DHCP-t 10-20 IP-címre korlátozom, az xxx101-től kezdve; ez megkönnyíti a hálózaton zajló események nyomon követését. Inkább az „állandó” eszközöket (asztali számítógépeket, nyomtatókat, NAS-t stb.) Statikus IP-címekre helyezem. Ilyen módon csak laptopok, táblagépek, telefonok és vendégek használják a DHCP-t.

Tiltsa le az adminisztrátori hozzáférést a vezeték nélküli szolgáltatásból . Ez a funkció nem minden otthoni útválasztón elérhető.

Tiltsa le az SSID sugárzást . A szakemberek számára ezt nem nehéz legyőzni, és fájdalmat okozhat, ha a látogatók hozzáférést biztosítanak a WiFi hálózaton.

Használja a MAC-szűrést . Ugyanaz, mint fent; kellemetlen a látogatók számára.

Ezen elemek némelyike a "Biztonság az elmosódás által" kategóriába tartozik, és sok informatikai és biztonsági szakember sérti őket, mondván, hogy nem biztonsági intézkedések. Bizonyos értelemben teljesen helyesek. Ha azonban vannak olyan lépések, amelyeket megtehetsz a hálózat veszélyeztetésének megnehezítése érdekében, azt hiszem, érdemes megfontolni.

A jó biztonság nem „állítsa be és felejtsd el”. Mindannyian hallottunk a legtöbb biztonsági megsértésről néhány legnagyobb vállalatnál. Számomra az igazán bosszantó rész az, amikor itt 3, 6, 12 hónapig vagy annál tovább veszélybe kerültek, mielőtt felfedezték.

Szánjon időt a naplók áttekintésére. Vizsgálja meg hálózatát, váratlan eszközöket és kapcsolatokat keresve.

Az alábbiakban egy hiteles hivatkozás található:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf